„Shadow IT“: rizikos ir naudos subalansavimas, su kuriuo susiduria kiekviena organizacija

Abstraktus

Savitarnos ataskaitų teikimas yra pažadėtoji dienos žemė. Nesvarbu, ar tai būtų „Tableau“, „Cognos Analytics“, „Qlik Sense“, ar kitas analizės įrankis, atrodo, kad visi pardavėjai skatina savitarnos duomenų atradimą ir analizę. Su savitarna ateina „Shadow IT“. Mes tai teigiame visi organizacijos vienu ar kitu laipsniu kenčia nuo šešėlyje slypinčios „Shadow IT“. Sprendimas – tai apšviesti, valdyti riziką ir maksimaliai padidinti naudą.

Apžvalga

Šioje baltojoje knygoje apžvelgsime ataskaitų teikimo raidą ir nešvarias paslaptis, apie kurias niekas nekalba. Skirtingi įrankiai reikalauja skirtingų procesų. Kartais net ideologijos. Ideologijos yra „integruoti teiginiai, teorijos ir tikslai, kurie sudaro socialinę politinę programą“. Mes negausime sociopolitinis bet niekaip nesugalvoju, kaip perteikti verslo ir IT programą. Manyčiau, kad Kimball-Inmon duomenų bazė ideologines diskusijas skirsto panašiai. Kitaip tariant, jūsų požiūris arba jūsų mąstymas lemia jūsų veiksmus.

fonas

Kai Kompiuteris IBM 5100 buvo moderniausias, už 10,000 5 USD gausite 16 colių ekraną su integruota klaviatūra, XNUMXK RAM ir juostiniu įrenginiu.  sveriantis kiek daugiau nei 50 svarų. Tinkamas apskaitai, būtų prijungtas prie laisvai stovinčio disko masyvo, kurio dydis prilygsta nedidelės kartotekai. Bet koks rimtas skaičiavimas vis tiek buvo atliktas naudojant pagrindinio kompiuterio pakaitinio naudojimosi bendra nuosavybe terminalus. (vaizdas)

sveriantis kiek daugiau nei 50 svarų. Tinkamas apskaitai, būtų prijungtas prie laisvai stovinčio disko masyvo, kurio dydis prilygsta nedidelės kartotekai. Bet koks rimtas skaičiavimas vis tiek buvo atliktas naudojant pagrindinio kompiuterio pakaitinio naudojimosi bendra nuosavybe terminalus. (vaizdas)

"Operatoriai“ valdė surištus kompiuterius ir kontroliavo prieigą prie išorinio pasaulio. Operatorių komandos arba vėlesnių dienų sistemos administratoriai ir kūrėjai išaugo, kad palaikytų nuolat augančią technologiją. Technika buvo didelė. Jas valdančios komandos buvo didesnės.

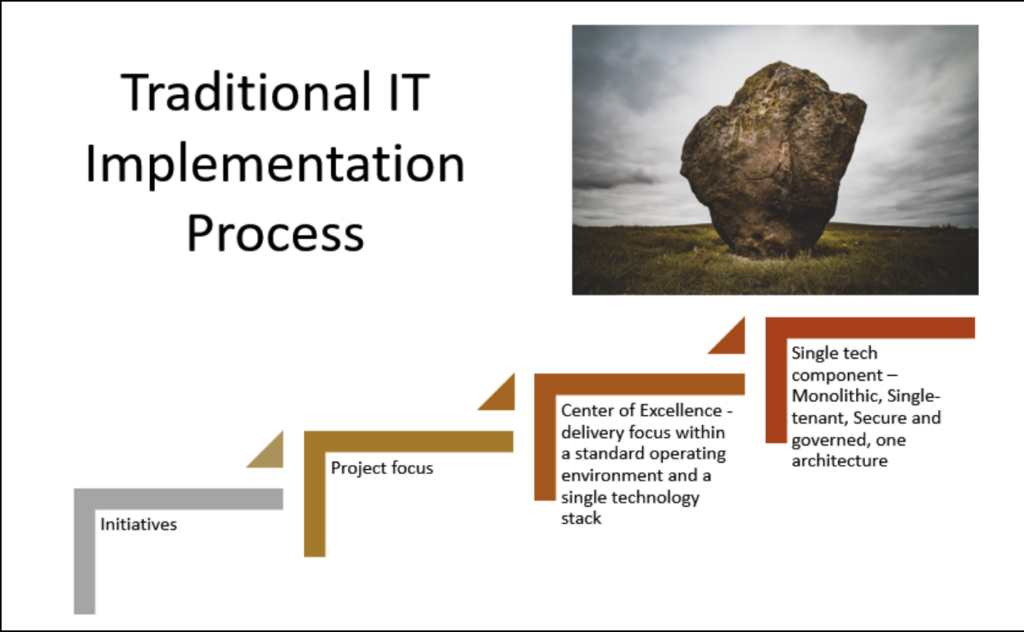

Įmonės valdymas ir IT vadovaujamas ataskaitų teikimas buvo įprasta nuo kompiuterių eros pradžios. Ši ideologija buvo sukurta remiantis tvirtu, konservatyviu požiūriu, kad „Bendrovė“ valdo išteklius ir suteiks jums tai, ko jums reikia. Jei jums reikia tinkintos ataskaitos arba ataskaitos per laikotarpį, kuris buvo ne ciklo, turite pateikti užklausą.

Procesas buvo lėtas. Naujovių nebuvo. Agile neegzistavo. Ir, kaip ir senovės dvasininkų baseinas, IT skyrius buvo laikomas viršijančiu.

Nepaisant neigiamų pusių, tai buvo padaryta dėl priežasties. Taip elgiantis buvo tam tikra nauda. Vyko procesai, kurių visi laikėsi. Formos buvo užpildytos trimis egzemplioriais ir išsiųstos per tarnybinį paštą. Duomenų užklausos iš visos organizacijos buvo rūšiuojamos, sumaišytos, suskirstytos pagal prioritetus ir į jas buvo elgiamasi nuspėjamai.

Buvo viena duomenų saugykla ir vienas visos įmonės ataskaitų teikimo įrankis. Centrinės komandos sukurtos konservuotos ataskaitos pateikė a viena tiesos versija. Jei skaičiai buvo neteisingi, visi dirbo iš tų pačių neteisingų skaičių. Yra ką pasakyti dėl vidinio nuoseklumo.

Šio verslo būdo valdymas buvo nuspėjamas. Tai buvo biudžetinė.

Tada vieną dieną prieš 15 ar 20 metų viskas sprogo. Įvyko revoliucija. Išplėtė skaičiavimo galia. Moore'o dėsnis – „kas dvejus metus kompiuterių apdorojimo galia padvigubės“ – buvo paisoma. Kompiuteriai buvo mažesni ir visur.

Vis daugiau įmonių pradėjo priimti sprendimus remdamosi duomenimis, o ne instinktais, kuriais naudojosi tiek metų. Jie suprato, kad jų pramonės lyderiai sprendimus priima remdamiesi istoriniais duomenimis. Netrukus duomenys tapo beveik realiu laiku. Galiausiai pranešimai tapo nuspėjami. Iš pradžių tai buvo elementaru, bet tai buvo analitikos naudojimo verslo sprendimams paskatinti pradžia.

Buvo pereita prie daugiau duomenų analitikų ir duomenų mokslininkų, kurie padėtų vadovybei suprasti rinką ir priimti geresnius sprendimus. Bet atsitiko juokingas dalykas. Centrinė IT komanda nesilaikė tos pačios tendencijos, kaip ir asmeninių kompiuterių mažėjimas. Jis ne iš karto tapo efektyvesnis ir mažesnis.

Tačiau, reaguodama į decentralizuotą technologiją, IT komanda taip pat pradėjo labiau decentralizuotis. Arba bent jau vaidmenys, kurie tradiciškai buvo IT dalis, dabar buvo verslo padalinių dalis. Analitikai, kurie suprato duomenis ir verslą, buvo įtraukti į kiekvieną skyrių. Vadovai pradėjo prašyti savo analitikų daugiau informacijos. Analitikai savo ruožtu sakė: „Aš turėsiu užpildyti duomenų užklausas trimis egzemplioriais. Anksčiausiai jis bus patvirtintas šio mėnesio duomenų prioritetų nustatymo posėdyje. Tada IT gali užtrukti savaitę ar dvi, kol apdoros mūsų duomenų užklausą – tai priklauso nuo jų darbo krūvio. BET... jei tik galėčiau gauti prieigą prie duomenų saugyklos, šią popietę galėčiau atlikti užklausą. Ir taip išeina.

Prasidėjo perėjimas prie savitarnos. IT skyrius palengvino duomenų raktų griebimą. Ataskaitų teikimo ir analizės pardavėjai pradėjo taikyti naują filosofiją. Tai buvo nauja paradigma. Vartotojai rado naujų įrankių, leidžiančių pasiekti duomenis. Jie atrado, kad galėtų apeiti biurokratiją, jei tik gautų prieigą prie duomenų. Tada jie galėtų atlikti savo analizę ir sutrumpinti apdorojimo laiką vykdydami savo užklausas.

Savitarnos ataskaitų teikimo ir analizės pranašumai

Tiesioginės prieigos prie duomenų suteikimas plačiajai visuomenei ir savitarnos ataskaitų teikimas išsprendė daugybę problemų,

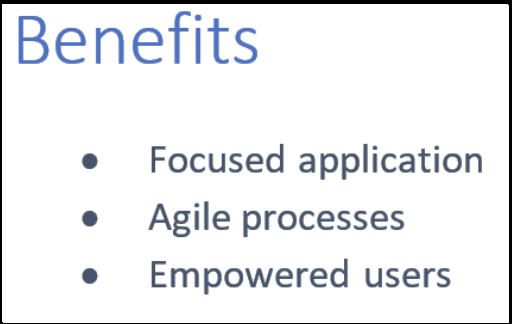

- Sutelktas. Tiksliai sukurti įrankiai, kurie buvo lengvai pasiekiami, pakeitė vieną, pasenusią, daugiafunkcį seną ataskaitų teikimo ir analizės įrankį, skirtą padėti visiems vartotojams ir atsakyti į visus klausimus.

- Judrus. Anksčiau verslo padaliniams trukdė prastas produktyvumas. Prieiga prie tik praėjusio mėnesio duomenų lėmė nesugebėjimą dirbti judriai. Duomenų saugyklos atidarymas sutrumpino procesą, leidžiantį tiems, kurie yra arčiau verslo, greičiau veikti, atrasti svarbias tendencijas ir greičiau priimti sprendimus. Taigi padidėjo duomenų greitis ir vertė.

- Įgalinta. Vietoj to, kad vartotojai, priimdami sprendimus už juos, turėjo pasikliauti kitų patirtimi ir galimybėmis, jiems buvo suteikti ištekliai, įgaliojimai, galimybės ir motyvacija atlikti savo darbą. Taigi, vartotojai įgijo teisę naudotis savitarnos įrankiu, kuris gali išlaisvinti juos nuo priklausomybės nuo kitų organizacijoje tiek prieiga prie duomenų, tiek pačios analizės kūrimo.

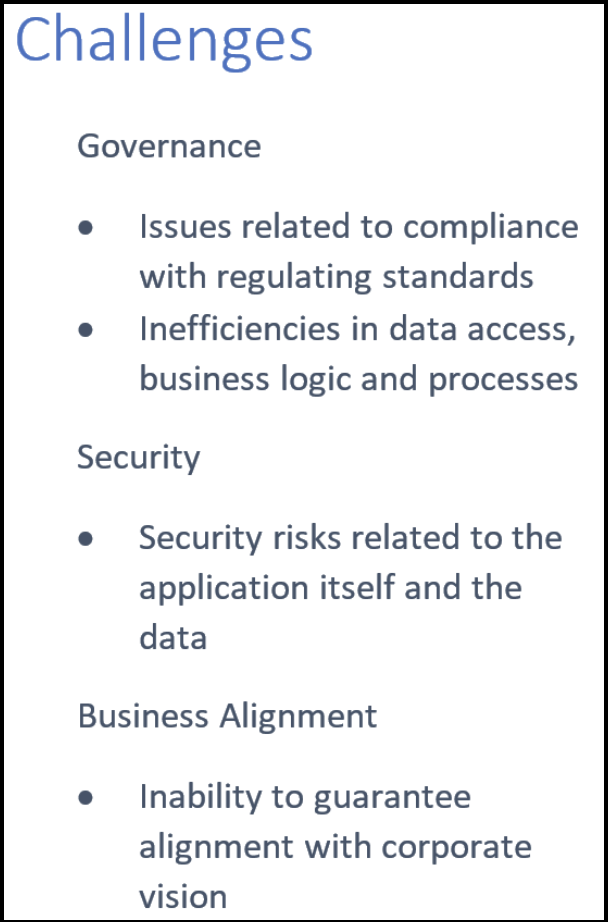

Savitarnos ataskaitų teikimo ir analizės iššūkiai

Tačiau kiekvienai išspręstai savitarnos ataskaitų teikimo problemai buvo sukurta dar keletas. Ataskaitų teikimo ir analizės įrankiai nebebuvo centralizuotai valdomi IT komandos. Taigi, kiti dalykai, kurie nebuvo problemų, kai viena komanda tvarkė ataskaitas, tapo sudėtingesnė. Tokie dalykai kaip kokybės užtikrinimas, versijų kontrolė, dokumentacija ir tokie procesai kaip leidimo valdymas ar diegimas pasirūpino patys, kai juos valdė nedidelė komanda. Ten, kur buvo taikomi įmonių ataskaitų teikimo ir duomenų valdymo standartai, jų nebebuvo galima vykdyti. Buvo mažai supratimo ar matomumo, kas vyksta už IT ribų. Pokyčių valdymo nebuvo.

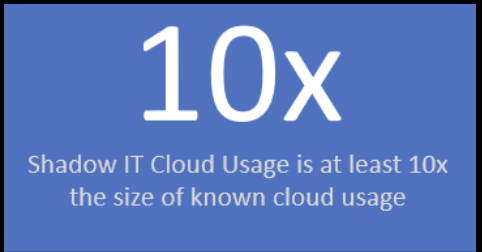

Šios departamentų kontroliuojamos instancijos veikė kaip a šešėlinė ekonomika Tai yra „Shadow IT“. Vikipedija apibrėžia „Shadow IT“ kaip „informacinės technologijos (IT) sistemos, kurias diegia skyriai, išskyrus centrinį IT skyrių, siekiant pašalinti centrinių informacinių sistemų trūkumus. Kai kurie apibrėžia Šešėlis IT daugiau broadly įtraukti bet kokį projektą, programas, procesus ar sistemas, kurių IT ar infosec nekontroliuoja.

Oho! Lėčiau. Jei „Shadow IT“ yra bet koks projektas, programa, procesas ar sistema, kurios IT nevaldo, tai yra labiau paplitusi, nei manėme. Tai visur. Tiesiai pasakius, kiekvienas organizacija turi „Shadow IT“, nesvarbu, ar jie tai pripažįsta, ar ne. Tai tiesiog priklauso nuo laipsnio. Organizacijos sėkmė sprendžiant „Shadow IT“ daugiausia priklauso nuo to, kaip ji sprendžia kai kuriuos pagrindinius iššūkius.

- saugumas. „Shadow IT“ sukurtų problemų sąrašo viršuje yra saugumo rizika. Pagalvokite apie makrokomandas. Pagalvokite apie skaičiuokles su PMI ir PHI, išsiųstas el. paštu už organizacijos ribų.

- Didesnė duomenų praradimo rizika. Vėlgi, dėl įgyvendinimo ar procesų nenuoseklumo kiekvienas atskiras įgyvendinimas gali būti skirtingas. Dėl to sunku įrodyti, kad laikomasi nusistovėjusios verslo praktikos. Be to, dėl to sunku įvykdyti net paprastus naudojimo ir prieigos audito prašymus.

- Atitikties problemos. Dėl audito problemų taip pat padidėja tikimybė pasiekti duomenis ir duomenų srautus, todėl sunkiau laikytis tokių taisyklių kaip Sarbaneso-Oxley aktas, GAAP (Bendrai priimti apskaitos principai), HIPAA (Sveikatos draudimo perkeliamumo ir atskaitomybės aktas) ir kiti

- Prieigos prie duomenų neefektyvumas. Nors viena iš problemų, kurią bando išspręsti paskirstytoji IT, yra duomenų greitis, netikėtos pasekmės yra paslėptos išlaidos ne IT darbuotojams finansų, rinkodaros ir žmogiškųjų išteklių srityse, pavyzdžiui, kurie praleidžia laiką diskutuodami apie duomenų pagrįstumą ir susitaikydami su kaimyno numerius ir bando valdyti programinę įrangą prie kelnių sėdynės.

- Proceso neefektyvumas. Kai technologiją savarankiškai priima keli verslo padaliniai, taip pat procesai, susiję su jų naudojimu ir diegimu. Kai kurie gali būti veiksmingi. Kiti nelabai.

- Nenuosekli verslo logika ir apibrėžimai. Nėra vartų, kurie nustatytų standartus, gali atsirasti neatitikimų, nes trūksta testavimo ir versijų kontrolės. Be vieningo požiūrio į duomenis ar metaduomenis verslas nebeturi vienos tiesos versijos. Skyriai gali lengvai priimti verslo sprendimus remdamiesi klaidingais arba neišsamiais duomenimis.

- Trūksta suderinimo su įmonės vizija. „Shadow IT“ dažnai riboja IG realizavimą. Įmonės sistemos, skirtos derėtis dėl pardavėjų sutarčių ir didelio masto sandorių, kartais apeinamos. Dėl to gali atsirasti perteklinis licencijavimas ir sistemos dubliavimas. Be to, tai trukdo siekti organizacijos tikslų ir IT strateginių planų.

Esmė ta, kad geri ketinimai priimti savitarnos ataskaitų teikimą sukėlė nenumatytų pasekmių. Iššūkius galima apibendrinti į tris kategorijas: valdymas, saugumas ir verslo derinimas.

Nesuklyskite, įmonėms reikia įgaliotų vartotojų, kurie naudoja duomenis realiuoju laiku su moderniais įrankiais. Jiems taip pat reikia pokyčių valdymo, leidimų valdymo ir versijų valdymo disciplinos. Taigi, ar savitarnos ataskaitų teikimas / BI yra apgaulė? Ar galite rasti pusiausvyrą tarp autonomijos ir valdymo? Ar galite valdyti tai, ko nematote?

Sprendimas

BI savitarnos spektras

Šešėlis nebėra šešėlis, jei apšviečiate jį šviesa. Taip pat nebereikia bijoti „Shadow IT“, jei jis bus iškeltas į paviršių. Atskleidę „Shadow IT“ galite pasinaudoti savitarnos ataskaitų teikimo pranašumais, kurių reikalauja verslo vartotojai, tuo pačiu sumažindami riziką valdydami. „Shadow IT“ valdymas skamba kaip oksimoronas, tačiau iš tikrųjų tai yra subalansuotas požiūris į savitarnos priežiūrą.

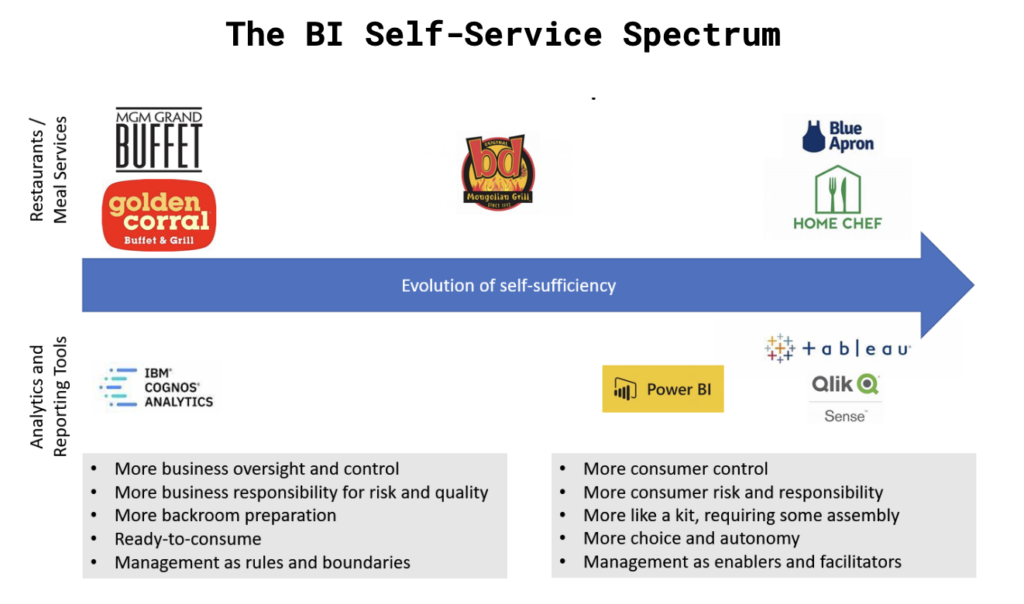

Man patinka tai autoriaus analogija (pasiskolinta iš Kimbolas) savitarnos BI / ataskaitų teikimas, lyginamas su restorano švedišku stalu. Bufetas yra savitarna ta prasme tu gali gauti ką tik nori ir atsinešk jį atgal ant stalo. Tai nereiškia, kad eisite į virtuvę ir patys pasidėsite kepsnį ant grotelių. Tau vis tiek reikia tos virėjos ir jos virtuvės komandos. Tas pats ir su savitarnos ataskaitų teikimu / BI, jums visada reikės IT komandos, kuri paruoštų duomenų bufetą išgavimo, transformavimo, saugojimo, apsaugos, modeliavimo, užklausų ir valdymo metu.

Neribotas švediškas stalas gali būti pernelyg paprasta analogija. Pastebėjome, kad restorano virtuvės komanda dalyvauja skirtingai. Kai kurie, kaip ir tradicinis švediškas stalas, maistą ruošia užpakalinėje dalyje ir išdeda užkandį, kai jis yra paruoštas valgyti. Tereikia susikrauti lėkštę ir nunešti atgal ant stalo. Tai Las Vegaso „MGM Grand Buffet“ arba „Golden Corral“ verslo modelis. Kitame spektro gale yra tokios įmonės kaip „Home Chef“, „Blue Apron“ ir „Hello Fresh“, kurios pristato receptą ir ingredientus iki jūsų durų. Reikalingas tam tikras surinkimas. Jie apsiperka ir planuoja maistą. Jūs darote visa kita.

Galbūt kažkur tarp jų yra vietos, pvz., „Mongolian Grill“, kurios paruošė ingredientus, bet pateikia juos jums pasirinkti, o tada duoda šefui savo žalios mėsos ir daržovių lėkštę, kad ji padėtų ant ugnies. Šiuo atveju galutinio rezultato sėkmė priklauso (bent jau iš dalies) nuo to, ar pasirinksite gerai derančius ingredientus ir padažus. Tai taip pat priklauso nuo maisto, kurį turite pasirinkti, paruošimo ir kokybės, taip pat nuo virėjo įgūdžių, kurie kartais prideda savo akcentų.

BI savitarnos spektras

Savitarnos analizė yra beveik tokia pati. Organizacijos, turinčios savitarnos analitiką, dažniausiai patenka į spektrą. Viename spektro gale yra tokios organizacijos kaip MGM Didysis bufetas, kur IT komanda vis tiek ruošia visus duomenis ir metaduomenis, pasirenka visos įmonės analizės ir ataskaitų teikimo įrankį ir pateikia jį galutiniam vartotojui. Viskas, ką turi padaryti galutinis vartotojas, tai pasirinkti duomenų elementus, kuriuos jis nori matyti, ir paleisti ataskaitą. Vienintelis savitarnos dalykas šiame modelyje yra tai, kad ataskaitos dar nesukūrė IT komanda. Cognos Analytics naudojančių organizacijų filosofija patenka į šį spektro galą.

Organizacijos, kurios yra labiau panašios į maisto produktų rinkinius, pristatomus į jūsų duris, paprastai pateikia savo galutiniams vartotojams „duomenų rinkinį“, kuriame yra reikalingi duomenys ir įrankių, kuriais jie gali prieiti, pasirinkimas. Šis modelis reikalauja, kad vartotojas geriau suprastų duomenis ir įrankį, kad gautų reikiamus atsakymus. Mūsų patirtis rodo, kad įmonės, kurios naudoja Qlik Sense ir Tableau, dažniausiai patenka į šią kategoriją.

Įmonės įrankiai, tokie kaip „Power BI“, labiau primena „Mongolian Grill“ – kažkur per vidurį.

Nors galime apibendrinti ir įvairias analitikos priemones naudojančias organizacijas išdėstyti skirtinguose mūsų „BI savitarnos spektro“ taškuose, tačiau realybė tokia, kad padėtis gali keistis dėl kelių veiksnių: įmonė gali diegti naujas technologijas, padidėti vartotojų kompetencija, vadovybė. gali diktuoti požiūrį, arba įmonė gali tiesiog pereiti prie atviresnio savitarnos modelio, suteikiančio daugiau laisvės duomenų vartotojams. Tiesą sakant, padėtis spektre gali skirtis net skirtinguose verslo padaliniuose toje pačioje organizacijoje.

„Analytics“ raida

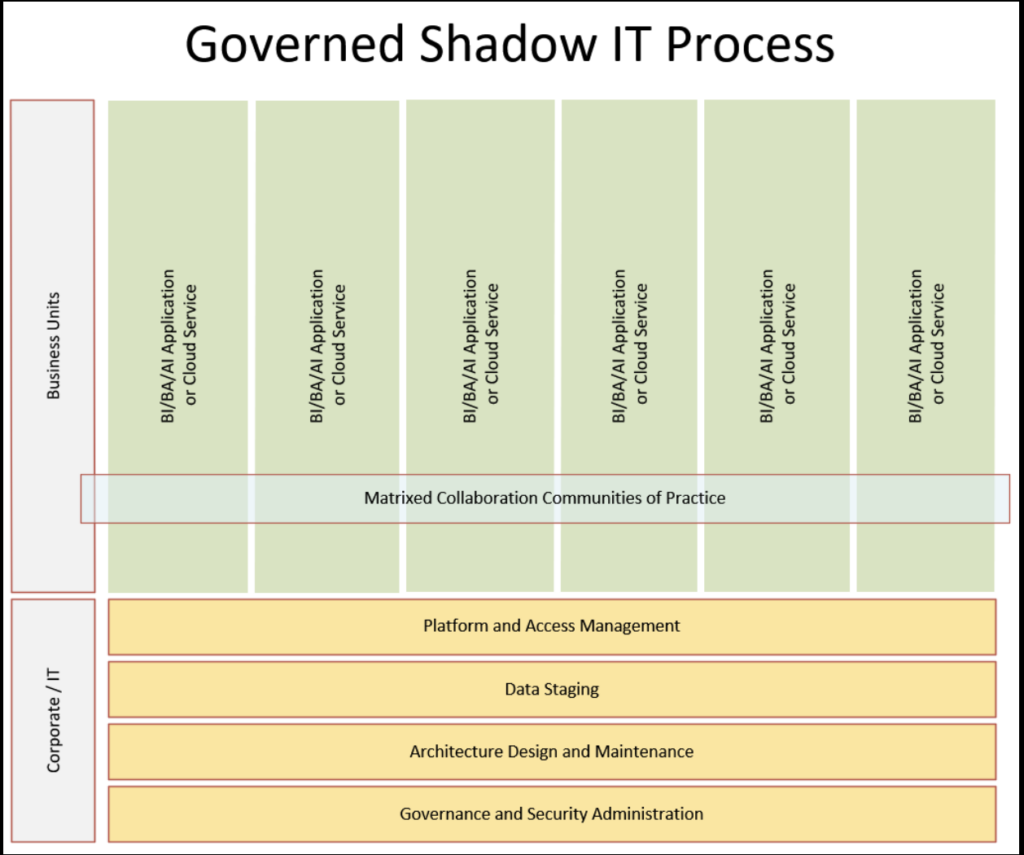

Pereinant prie savitarnos ir organizacijoms judant į dešinę BI bufeto spektre, tradiciniai diktatoriški kompetencijos centrai buvo pakeisti bendradarbiaujančiomis praktikos bendruomenėmis. IT gali dalyvauti šiose matricinėse komandose, kurios padeda bendrinti geriausią praktiką pristatymo komandose. Tai leidžia verslo vystymo komandoms išlaikyti tam tikrą savarankiškumą dirbant įmonės valdymo ir architektūros ribose.

IT turi išlikti budrus. Vartotojai, kuriantys savo ataskaitas – o kai kuriais atvejais ir modelius – gali nežinoti apie duomenų saugumo riziką. Vienintelis būdas išvengti galimo saugumo nutekėjimo – aktyviai ieškoti naujo turinio ir įvertinti, ar jis atitinka.

Valdomos „Shadow IT“ sėkmė taip pat susijusi su procesais, kuriais užtikrinama, kad būtų laikomasi saugumo ir privatumo politikos.

Savitarnos paradoksai

Valdoma savitarnos analitika suderina poliarines jėgas, supriešindamas laisvę su kontrole. Ši dinamika pasireiškia daugelyje verslo ir technologijų sričių: greitis ir standartai; inovacijos prieš operacijas; judrumas prieš architektūrą; ir padalinių poreikiai, palyginti su įmonės interesais.

Shadow IT valdymo įrankiai

Rizikos ir naudos pusiausvyra yra labai svarbi kuriant tvarią šešėlinės IT politiką. „Shadow IT“ panaudojimas siekiant atskleisti naujus procesus ir įrankius, kurie leistų visiems darbuotojams puikiai atlikti savo pareigas, yra tik protinga verslo praktika. Įrankiai, kuriuos galima integruoti su keliomis sistemomis, siūlo įmonėms sprendimą, kuris gali nuraminti ir IT, ir verslą.

„Shadow IT“ keliamą riziką ir iššūkius galima labai sumažinti įdiegus valdymo procesus, užtikrinančius, kad kokybiški duomenys būtų prieinami visiems, kuriems jų reikia, naudojant savitarnos prieigą.

Pagrindiniai klausimai

Pagrindiniai klausimai, į kuriuos turėtų būti galima atsakyti IT sauga, susiję su šešėliniu IT matomumu ir valdymu. Jei turite sistemų ar procesų, kad galėtumėte atsakyti į šiuos klausimus, turėtumėte turėti galimybę pereiti saugos audito šešėlinės IT skyrių:

- Ar turite politiką, kuri apima „Shadow IT“?

- Ar galite lengvai išvardyti visas jūsų organizacijoje naudojamas programas? Papildomi taškai, jei turite informacijos apie versiją ir pataisymo lygį.

- Ar žinote, kas modifikavo analitinius išteklius gamyboje?

- Ar žinote, kas naudoja „Shadow IT“ programas?

- Ar žinote, kada paskutinį kartą buvo pakeistas gamybinis turinys?

- Ar galite lengvai grįžti prie ankstesnės versijos, jei gamybinėje versijoje yra defektų?

- Ar galite lengvai atkurti atskirus failus nelaimės atveju?

- Kokį procesą naudojate artefaktų eksploatavimo nutraukimui?

- Ar galite parodyti, kad tik patvirtinti vartotojai pasiekė sistemą ir reklamavo failus?

- Jei aptinkate savo skaičių trūkumą, kaip sužinoti, kada jis buvo įvestas (ir kas jį padarė)?

Išvada

„Shadow IT“ įvairiomis formomis pasiliks. Turime tai nušviesti ir atskleisti, kad galėtume valdyti riziką ir pasinaudodami jos teikiama nauda. Tai gali padaryti darbuotojus produktyvesnius, o įmones novatoriškesnes. Tačiau entuziazmą dėl naudos turėtų sumažinti saugumas, atitiktis ir valdymas.

Nuorodos

Kaip pasisekti naudojant savitarnos analizės pusiausvyrą suteikiant galias ir valdymą

Ideologijos apibrėžimas, Merriam-Webster

Šešėlinės ekonomikos apibrėžimas, Rinkos verslo naujienos

Vienintelė tiesos versija, Vikipedija

Sėkmės naudojant savitarnos analizę: patikrinkite naujas ataskaitas

Kas yra „Shadow IT“?, „McAfee“.